Mutations au sein de l’écosystème des groupes de rançongiciel

Les causes? Des outils de détection plus efficaces, des efforts policiers soutenus et un fractionnement dans le milieu des acteurs malicieux.

Hola.

Cette semaine, j’ai passé à travers plusieurs rapports et sondages de firmes de cybersécurité/Internet, et j’ai constaté qu’une certaine tendance semble se dessiner du côté de l’écosystème des groupes de ransomware (rançongiciel). En gros, les victimes paient de moins en moins les rançons demandées, ce qui force les attaquants à changer leurs tactiques. D’autres facteurs entrent en ligne de compte; j’analyse le tout ci-dessous.

Have phun.

📑 Rapports

Plusieurs rapports sont sortis au cours des derniers jours. Je vais tenter de les résumer en soulevant les bouttes les plus croustillants.

Selon The State of Ransomware - Q2 2025, publié par Check Point Research, il semblerait que les efforts des différents corps policiers partout dans le monde portent (finalement) fruit. C’est du moins la raison invoquée (ainsi qu’une chute des paiements et d’une fragmentation du milieu des acteurs malicieux) pour expliquer la baisse de 6% du nombre de victimes répertoriées sur les différents sites des groupes de rançongiciel en cette première moitié d’année.

Ayant commencé il y a quelques années déjà, cette tendance lourde se confirme: les groupes de ransomware préfèrent désormais publier les données volées plutôt que de les chiffrer en échange d’une rançon. Considérant qu’à peine 25 à 27 % des demandes de rançon sont payées, il est clair que ces groupes doivent adapter leurs techniques d’extorsion.

Le Canada est la cible de 5 % de toutes les tentatives d’extorsions via rançongiciels, ce qui place le pays dans la même catégorie que l’Allemagne et la Grande-Bretagne, qui ont pourtant une population sensiblement plus grande que le Canada. Au prorata, les Canadien·nes sont donc plus souvent ciblé·es que les Allemand·es et les Anglais·es… mais vraaaaiment moins que les Américain·es, qui sont la cible de presque une attaque de ransomware sur deux dans le monde.

Ensuite, selon le rapport Tendances Internet au Canada en 2025, de l’ACEI, presque un·e Canadien·ne sur deux (47 %) utilise des moteurs d’IA générative, comme ChatGPT, pour effectuer des recherches en ligne. Le tout semble s’inscrire dans une croissance mondiale de l’utilisation d’outils comme celui d’OpenAI pour remplacer, entre autres, les moteurs de recherche legacy, comme Google.

Aussi: 34 % des Canadien·nes ne font pas confiance à l’intelligence artificielle. Parallèlement, le même pourcentage, soit un peu plus qu’un·e Canadien·ne sur trois, dit avoir été exposé·e à du contenu de type «hypertrucage» dans la dernière année.

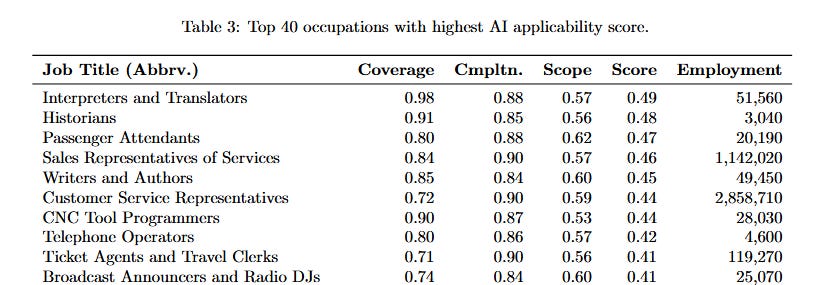

Il y a aussi Working with AI: Measuring the Occupational Implications of Generative AI, de Microsoft Research, dont vous avez peut-être vu des captures d’écran circuler ces derniers temps. En gros, on peut voir que le top 10 des jobs les plus menacées par l’IAG sont : traducteur·rices, historien·nes, agent·es de bord (?), représentant·es aux ventes, écrivain·es, représentant·es au service à la clientèle, développeur·euses de machinerie industrielle; opérateur·rices de téléphone (ça existe encore comme job, ça…?), agent·es de voyage, et DJ à la radio.

Et les jobs les MOINS menacées? Le top 10 : phlébotomiste (spécialiste des prises sanguines), aide-soignant·e, ouvrier·ère spécialisé·e en gestion de matières dangereuses, peintre, embaumeur·euse, «plant and system operators» (whatever that means), chirugien·ne-dentiste, installateur·rice de vitre d’auto, ingénieur·e naval·e et réparateur·rice de pneus.

Visiblement, le très mauvais conseil “learn to code” a plutôt mal vieilli.

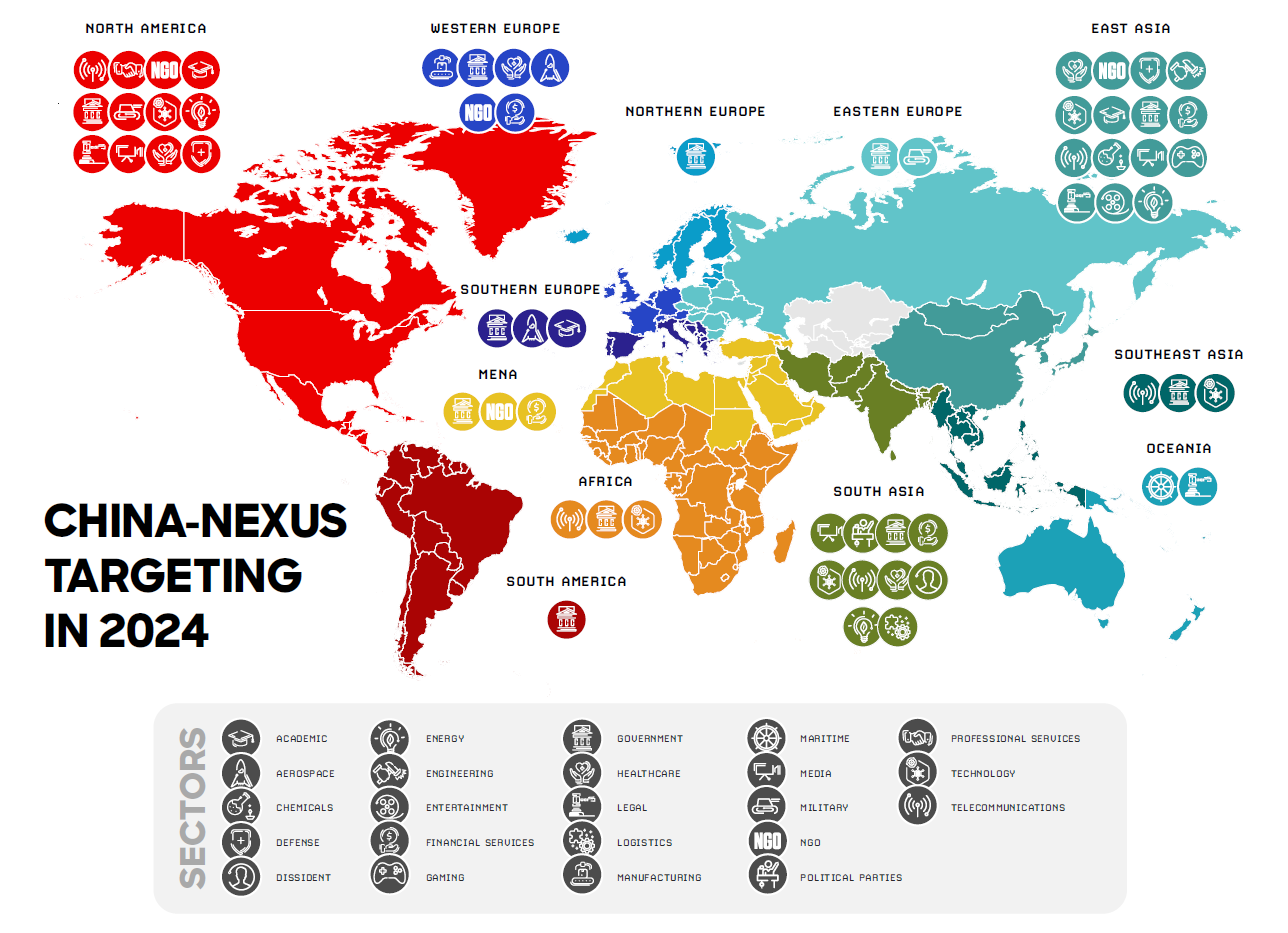

Le 2025 Threat Hunting Report de CrowdStrike parle de certaines menaces persistantes avancées, comme Famous Chollima (associé à la Corée du Nord), qui utilise l’IAG à tous les niveaux de leurs opérations, du recrutement jusqu’à la génération de codes malicieux.

Les groupes d’acteurs malicieux associés à la Chine représentent une hausse de 150 % de toutes les intrusions globales. Le secteur des technologies est le marché vertical le plus ciblé, mais les services financiers, les médias ainsi que les secteurs manufacturier et industriel ont tous vu les attaques envers leurs milieux exploser de 200 à 300 % dans la dernière année.

Près de 79 % des intrusions n’utilisent PAS le déploiement de maliciels pour battre les défenses d’un système d’information. Il s’agit d’une augmentation substantielle depuis 2019 (40 % à l’époque).

Décembre demeure le mois le plus occupé côté cyberattaques, tandis que les mois de juillet et août sont les plus tranquilles. Avec la professionnalisation des différents groupes de menace au fil du temps, il semblerait que ceux-ci vont eux aussi à la plage en été, puis profitent des vacances de Noël en Occident (période de short-staffing) pour attaquer.

👨💼 Géopolitique de la cyber

La Cybersecurity Infrastructure Security Agency (CISA) va publier un rapport confidentiel datant de 2022 concernant les vulnérabilités exploitées par Salt Typhoon dans plusieurs grandes entreprises de télécommunications américaines. Ce document (intitulé U.S. Telecommunications Insecurity 2022) est au cœur d’un imbroglio politique entre le Sénateur Ron Wyden (D-Oregon) et la CISA, notamment pour ce qui est de la nomination de son nouveau chef à la suite du départ de Jen Easterly plus tôt cette année. Wyden accuse la CISA de ne pas révéler le contenu de ce rapport sensible, car il pourrait révéler des ratés de l’Agence dans la gestion de l’attaque (toujours en cours?) de Salt Typhoon envers AT&T et Verizon et cie.

Le vétéran du milieu privé, Sean Plankey est pressenti pour le poste de directeur de la CISA.

(Ne cherchez pas le rapport : il n’est pas encore sorti. Mais croyez-moi que je serai le premier là-dessus dès qu’il sera en ligne.)

Parlant de nominations cyber aux États-Unis: Sean Cairncross sera officiellement promu au rôle de big boss à la tête de l’Office of the National Cyber Director (ONCD).

Proche de Donald Trump, Cairncross a été anciennement chef des opérations du Republican National Committee, PDG de la Millennium Challenge Corporation (une patente à gosse de nation-building) et… c’est pas mal ça. Le dude n’a aucun background en sécurité informatique et il va conseiller le 47e président américain sur ces questions… Yay, népotisme!

⚔️ Cyberattaques et menaces

Une enquête de Digital Digging révèle que plus de 100 000 conversations de ChatGPT se sont retrouvées publiquement disponibles sur Internet. Si l’utilisateur doit cliquer sur «Share» pour rendre le lien public (les conversations ne le sont évidemment pas par défaut), ce que la majorité ne réalise probablement pas est que ces liens de partage se sont retrouvés dans une zone publique de ChatGPT. Et donc, ils ont été rapidement indexés sur Google, pour être ensuite archivés sur Wayback Machine.

Digital Digging rapporte d’ailleurs que plusieurs conversations ne sont visiblement pas faites pour être rendues publiques, comme la discussion entre ce LLM et un avocat désirant tasser une communauté indigène en Amazonie, un dissident politique qui a demandé au robot conversationnel de résumer les exactions du président égyptien Abdel Fatah al-Sissi, et un étudiant iranien qui a ouvertement triché sur ses travaux.

L’Internet n’oublie jamais. Nevermind, tout a été scrapped, lol… du moins, jusqu’à la prochaine fois.

Pendant ce temps, en Europe, l’entreprise de télécommunications française Orange a été victime d’une cyberattaque le 25 juillet dernier. Mais il n’y a pratiquement aucune information disponible dans leur communiqué officiel.

🍿 Varia

Quelques autres items qui ont retenu mon attention cette semaine:

Are Cyber Defenders Winning?, publié dans Lawfare. Jason Healey et Tarang Jain ont compilé des données empiriques ventilées sur trois axes (menace, vulnérabilité et conséquence) pour déterminer s’il est toujours vrai que les attaquants ont l’avantage sur les défenseurs. En gros, c’est plus exactement vrai, mais à peine : les conséquences d’une négligence restent désastreuses. Or, les méthodes plus efficaces et plus rapides de détection d’intrusions et de mutations au sein de l’écosystème des groupes malicieux (comme le note le rapport de Check Point Research, plus haut) jouent en faveur des «good guys».

Le contre-espionnage ukrainien enquête sur la présence de sicarios sur le front, paru dans Intelligence Online. Les cartels mexicains enverraient des mercenaires se battre en Ukraine contre les Russes pour apprendre à utiliser des drones dans un contexte de guerre.

Lethal Cambodia-Thailand border clash linked to cyber-scam slave camps dans The Register. Des camps d’esclaves forcés à travailler sur des campagnes de fraude en ligne sont derrière (du moins, en partie) le conflit récent entre le Cambodge et la Thaïlande.

North Korea sent me abroad to be a secret IT worker. My wages funded the regime de la BBC. Une entrevue avec un ancien espion nord-coréen passé à l’Ouest.

Bonne semaine!