DOGE et Salt Typhoon, ou l'art d'être pris en spit roast

Une menace interne (DOGE) et une autre externe (Salt Typhoon) sèment le chaos au sud de la frontière.

Hola.

Une autre semaine apocalyptique, une autre apparition médiatique. J’étais l’invité de 24-60 mardi de la semaine dernière pour parler de la tentative d’achat hostile du sempiternel shadow president envers OpenAI. Je persiste et je signe: Elon Musk est un fasciste mégalomane. Les gens devraient arrêter de demander “pourquoi il fait ça?” et plutôt se poser la même question qu’il se pose probablement: “pourquoi pas?”:

Pour être plus précis, on pourrait ranger l’idéologie de Musk, Trump, Bannon, Vance et autres sous le parapluie de la mouvance néo-réactionnaire (NRx), plus connue sous le terme “dark enlightenment”, soit un mish-mash de fascistes, misogynes, monarchistes, anti-scientifiques et autres réactionnaires opposés au concept de démocratie libérale qui se sont retrouvés sur Internet pour former un immense circle jerk. À l’instar d’autres mouvements idéologiques, les NRx ont leurs propres intellectuels: Curtis Yarvin (Richard Hétu a écrit un bon résumé de ses idées ici), Balaji Srinivasan, Julius Evola et, plus près d’ici, Gad Saad, Jordan Peterson et Mathieu Bock-Côté. Un bon exemple récent de cette fédération d’idées est la pression qu’exerce Donald Trump sur la Roumanie pour lever l’interdiction de déplacement des frères Tristan et Andrew Tate, des masculinistes notoires accusés de traite de personne, d’agressions sexuelles, de blanchiment d’argent et d’autres crimes.

Tout ceci est ma compréhension personnelle de ce qui se passe; je ne suis pas sociologue ou politologue, c’est donc à prendre avec un grain de sel. J’ai lu tous les auteurs cités plus haut mais je ne suis pas un expert en la matière. Ceci dit, je serais curieux d’entendre des spécialistes de ça sur le sujet. Je me permets de plonger quand même un peu dans le sujet puise qu’il y a un élément de culture Internet et de technologie indissociable du mouvement NRx. Si le sujet vous intéresse, je vous suggère fortement de suivre les interventions publiques de Jonathan Durand Folco la-dessus.

~ ~ ~

Au menu cette semaine: je déboule la croyance populaire que Elon Musk est un génie; DOGE est considéré comme un acteur de menace interne par des spéclistes en cybersécurité; Salt Typhoon continu de compromettre des réseaux informatique en toute impunité; la Russie veut aussi sa part du gâteau dans ce qu’est devenu l’immense buffet ouvert américain.

Have phun.

😂 Elon Musk est un cancre technologique

Elon Musk aime bien clamer haut et fort qu’il trouve constamment des exemples de “corruption” depuis son ‘state capture’ au sein du gouvernement américain. Or, à date, tout ce que je vois qui en sort sont surtout des éléments avec lesquels il est idéologiquement opposés et qui, en temps normal, mériteraient peut-être une discussion sur leur pertinence… mais on est pas dans des temps normaux.

Musk et Trump parlent souvent “d’audits” de tel ou tel département étatique américain. Pour avoir mener moi-même des audits au fil de ma carrière, je peux vous garantir que spammer des éléments décontextualisés à 3h du matin sur X sur un high de Special K sans démontrer quelconque manière de reproduire le tout et/ou sans réelle documentation appropriée et sans cadre de conformité n’est PAS un audit de sécurité.

Ceci dit, c’est vrai que, notamment, le Pentagon a échoué au moins partiellement ses sept derniers audits. C’est un gros problème. Mais on s’entend que quelqu’un comme Musk, qui détient des contrats valant des centaines de millions de dollars du Département de la défense, est en plein conflit d’intérêts pour se mettre les mains la-dedans. Peut-être réutilisera-t-il l’excuse “c’est pas moi, c’est des employés de SpaceX”:

Incroyable.

Voici quelques exemples récents de son incompréhension générale de la technologie:

Des quidams ont trouvés qu’il était possible de pousser des mises à jour sur le site web de DOGE, hébergé sur Cloudflare Pages, directement via l’API de l’hébergeur.

waste.gov roule sur WordPress, un fromage suisse côté sécurité.

“Des gens vieux de 150 ans collectent des chèques de sécurité sociale!” - on peut blâmer COBOL pour ce calcul et cette gestion antique des dates.

Elon Musk ne comprend tout simplement pas la modélisation de données ou les bases de données relationnelles.

DOGE cherche aussi à obtenir l’accès à l’immense base de données du fisc américain, l’Internal Revenue Service, ce qui donnerait à Elon Musk accès à de l’information financière extrêmement sensible.

Je ne veux plus jamais entendre dire que ce gars est un “génie”. Il est tout sauf ça.

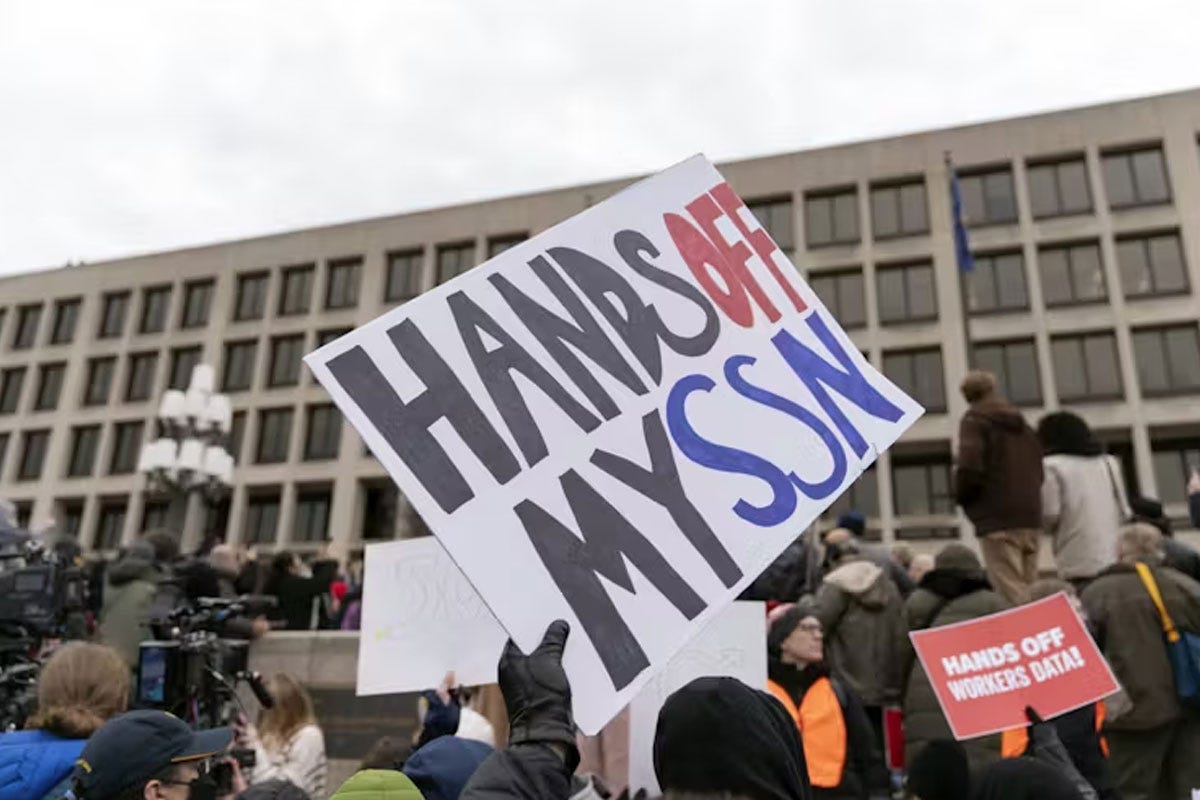

⚠️ DOGE comme menace interne aux USA

Le spécialiste en sécurité Bruce Schneier a écrit un bon résumé des actions illégales, douteuses et trompeuses de DOGE. Il souligne que cette disruption est à l’avantage des adversaires des États-Unis:

By modifying core systems, the attackers have not only compromised current operations, but have also left behind vulnerabilities that could be exploited in future attacks—giving adversaries such as Russia and China an unprecedented opportunity. These countries have long targeted these systems. And they don’t just want to gather intelligence—they also want to understand how to disrupt these systems in a crisis.

Traduction:

En modifiant les systèmes centraux, les attaquants ont non seulement compromis les opérations en cours, mais ont également laissé derrière eux des vulnérabilités qui pourraient être exploitées lors d’attaques futures, offrant ainsi à des adversaires comme la Russie et la Chine une opportunité sans précédent. Ces pays ciblent ces systèmes depuis longtemps. Et ils ne veulent pas seulement recueillir des renseignements, ils veulent aussi comprendre comment perturber ces systèmes en cas de crise.

Les actions de DOGE, Musk, Trump et compagnie ont menés les fonctionnaires américains vers un état permanent de peur mais ça au moins l’avantage de leur faire découvrir Signal.

Extrait de l’article de The Verge la-dessus:

Another federal employee told The Verge that peers have asked them not to contact them on platforms like Facebook Messenger and to move any conversations about work or the federal government to Signal. Civil servants said they fear that technology companies aligned with the Trump administration, like Meta, could turn over user information to the government. One worker said they feared their data across platforms could be fed into artificial intelligence tools that would then be used to identify people who disagree with the administration.

Traduction:

Un autre employé fédéral a déclaré à The Verge que ses collègues lui avaient demandé de ne pas les contacter sur des plateformes comme Facebook Messenger et de transférer toute conversation concernant le travail ou le gouvernement fédéral sur Signal. Les fonctionnaires ont déclaré craindre que les entreprises technologiques proches de l’administration Trump, comme Meta, puissent transmettre les informations des utilisateurs au gouvernement. Un employé a déclaré craindre que ses données sur les différentes plateformes puissent être intégrées à des outils d’intelligence artificielle qui seraient ensuite utilisés pour identifier les personnes en désaccord avec l’administration.

🔥 Salt Typhoon toujours pas endigué

Pendant que DOGE et Musk continuent de saboter les systèmes d’information du gouvernement américain en quasi-totale impunité, l’acteur de menace associé à la Chine, Salt Typhoon, a récemment mené une campagne de hacking via des appareils de Cisco, affectant des compagnies de télécommunications américaines, sud-africaines et anglaises.

RedMike (nom donné par Insikt Group à Salt Typhoon, qui est la nomenclature de Microsoft pour cet acteur de menace) a en effet utilisé des vulnérabilités connues dans IOS XE et non-patchées pour de l’escalation de privilèges et la création de covert channels afin d’établir une persistance post-compromission. Un extrait du rapport de Recorded Future:

RedMike has attempted to exploit more than 1,000 Cisco devices globally. The group likely compiled a list of target devices based on their association with telecommunications providers' networks. Insikt Group also observed RedMike targeting devices associated with universities in Argentina, Bangladesh, Indonesia, Malaysia, Mexico, the Netherlands, Thailand, the United States (US), and Vietnam. RedMike possibly targeted these universities to access research in areas related to telecommunications, engineering, and technology, particularly at institutions like UCLA and TU Delft.

Traduction:

RedMike a tenté d'exploiter plus de 1 000 appareils Cisco dans le monde. Le groupe a probablement établi une liste d'appareils cibles en fonction de leur association avec les réseaux des fournisseurs de télécommunications. Insikt Group a également observé que RedMike ciblait des appareils associés à des universités en Argentine, au Bangladesh, en Indonésie, en Malaisie, au Mexique, aux Pays-Bas, en Thaïlande, aux États-Unis et au Vietnam. RedMike a peut-être ciblé ces universités pour accéder à la recherche dans des domaines liés aux télécommunications, à l'ingénierie et à la technologie, en particulier dans des institutions comme UCLA et TU Delft.

Le laxisme historique des réseaux de télécommunications américains a un impact global et démontre bien que les sanctions ont peu d’impacts réels sur les agissements d’un tel acteur de menace. TechCrunch le souligne avec justesse:

The U.S. government has sanctioned companies linked to the group. In January, the U.S. Treasury Department — itself targeted by Chinese government hackers recently — said it had sanctioned a China-based cybersecurity company known as Sichuan Juxinhe Network Technology, which it says is directly linked to Salt Typhoon.

Recorded Future’s researchers say despite this action, it expects Salt Typhoon to continue targeting telecommunications providers in the U.S. and elsewhere.

Traduction:

Le gouvernement américain a sanctionné des entreprises liées au groupe. En janvier, le département du Trésor américain, lui-même récemment pris pour cible par des pirates informatiques du gouvernement chinois, a annoncé avoir sanctionné une société de cybersécurité basée en Chine, connue sous le nom de Sichuan Juxinhe Network Technology, qui serait directement liée à Salt Typhoon.

Les chercheurs de Recorded Future affirment que malgré cette action, Salt Typhoon continuera de cibler les fournisseurs de télécommunications aux États-Unis et ailleurs.

Les États-Unis sont compromis de l’interne (via DOGE) et de l’externe (via Salt Typhoon/RedMike). Tout va bien!

🇷🇺 Pendant ce temps, en Russie…

WIRED rapporte qu’une unité au sein de Sandworm (unité de hacking du GRU russe, probablement affilié à Fancy Bear) agit comme fer de lance côté compromission d’outils de Connectwise et Fortinet en créant de la persistance dans des systèmes américains, australiens et canadiens. Microsoft a donné le nom ‘BadPilot’ à cette unité:

In 2022, it set its sights almost entirely on Ukraine, then broadened its hacking in 2023 to networks worldwide, and then shifted again in 2024 to home in on victims in the US, the UK, Canada and Australia. […]

After exploiting those vulnerabilities, Microsoft found that BadPilot typically installs software that gives it persistent access to a victim machine, often with legitimate remote access tools like Atera Agent or Splashtop Remote Services. In some cases, in a more unique twist, it also sets up a victim's computer to run as so-called onion service on the Tor anonymity network, essentially turning it into a server that communicates via Tor's collection of proxy machines to hide its communications.

Traduction:

En 2022, il a presque entièrement ciblé l'Ukraine, puis a étendu son piratage en 2023 aux réseaux du monde entier, puis s'est à nouveau déplacé en 2024 pour cibler des victimes aux États-Unis, au Royaume-Uni, au Canada et en Australie. […]

Après avoir exploité ces vulnérabilités, Microsoft a découvert que BadPilot installe généralement un logiciel qui lui donne un accès permanent à la machine d'une victime, souvent avec des outils d'accès à distance légitimes comme Atera Agent ou Splashtop Remote Services. Dans certains cas, dans une tournure plus unique, il configure également l'ordinateur d'une victime pour qu'il fonctionne comme un service dit onion sur le réseau d'anonymat Tor, le transformant essentiellement en un serveur qui communique via la collection de machines proxy de Tor pour masquer ses communications.

Va falloir que les américains commencent à distribuer des numéros comme au boucher pour ce qui est du hacking parce qu’il commence à y avoir engorgement à ce niveau.

Bonne semaine!

N.B.: Compte tenu de la situation mondiale actuelle et la rapidité avec laquelle les choses bougent, il est de plus en plus long et difficile pour moi seul de maintenir cette infolettre et de la publier de façon ponctuelle. Comme celle-ci n’est pas ma day job, je dois commencer à considérer sérieusement mes options. Si vous êtes intéressés à m’aider, ceci dit, c’est le moment de m’en faire part.